حمله 51 درصدی در چشم انداز Web3، در میان سایر آسیب پذیری های امنیتی بلاک چین بسیار برجسته است.

این سوء استفاده ای است که اصل اصلی تمرکززدایی در بلاک چین را تضعیف می کند و به هکرها اجازه می دهد تا تراکنش ها را دستکاری کنند،

که نمونه آن حمله 18 میلیون دلاری دوبار خرج (double-spending) بیت کوین گلد است.

این مقاله نگاهی عمیق به این آسیبپذیری دارد و مکانیسمهای کار، خطرات احتمالی و اقدامات امنیتی آن را آشکار میکند.

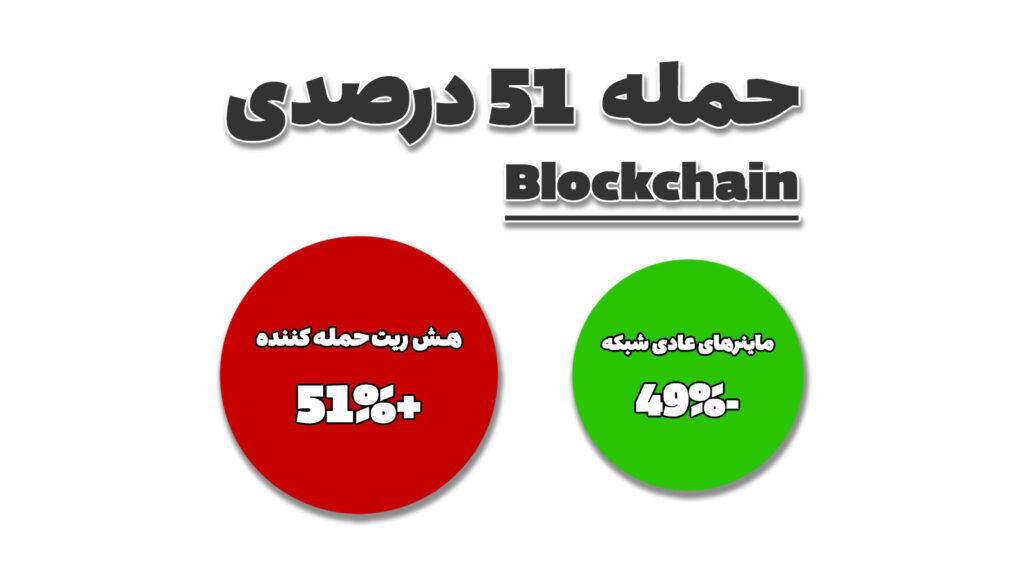

حمله 51 درصدی چیست؟

حمله 51 درصدی حمله ای به شبکه بلاک چین است که در آن یک نهاد واحد کنترل بیش از نیمی (مثلا 51 درصد یا بیشتر) از سهام یا قدرت محاسباتی را به دست می آورد.

این کنترل نامتناسب به آنها اجازه میدهد تا تغییرات اساسی را اعمال کنند، که در تضاد با اصل تمرکززدایی اساسی بلاک چین است.

به عبارت دیگر، یک حمله 51 درصدی قدرت بازنویسی تاریخ تراکنش ها، جلوگیری از تکمیل تراکنشها، توقف اهداء جایزه بلاک و دو بار خرج کردن ارز را میدهد.

توجه به این نکته مهم است که حمله 51 درصدی یکی از مهمترین تهدیدات امنیتی برای بلاک چین است،

بهویژه آنهایی که از الگوریتمهای اجماع اثبات کار (POW) و اثبات سهام (POS) استفاده میکنند.

یکی از پیامدهای هشداردهنده چنین حمله ای، خرج مضاعف است، که در آن سکه های مشابه بیش از یک بار خرج می شوند و به اعتماد و قابلیت اطمینان بلاک چین آسیب می زند.

حمله 51% چگونه کار می کند؟

در حالی که مشخصات دقیق یک حمله می تواند بسته به عوامل مختلفی متفاوت باشد،

در اینجا یک توالی ساده و کلی از رویدادها وجود دارد که معمولاً چنین حمله ای را مشخص می کند:

انباشته قدرت

اولین مرحله شامل جمع آوری بیش از نیمی (51 درصد) از قدرت محاسباتی یا هش شبکه توسط مهاجم است.

این می تواند با به دست آوردن منابع سخت افزاری قابل توجه یا متقاعد کردن تعداد زیادی از ماینرها برای پیوستن به یک استخر تحت کنترل مهاجم انجام شود.

پارتیشن بندی

مهاجم که اکنون اکثریت قدرت هش شبکه را در اختیار دارد، به طور موثر گروه خود را از شبکه اصلی جدا می کند در حالی که همچنان ارتباطات داخلی را حفظ می کند.

با وجود این جدایی، شخص حمله کننده به ماینینگ ادامه می دهد اما از به اشتراک گذاری پیشرفت خود با شبکه اصلی یا دریافت به روز رسانی از آن خودداری می کند.

در نتیجه، دو نسخه موازی بلاک چین به طور مستقل شروع به تکامل می کنند.

استخراج سریع

به دلیل قدرت هش برتر، گروه مهاجم میتواند سریعتر از بقیه شبکه، بلوکهایی را به نسخه بلاک چین اضافه کند.

با گذشت زمان، تفاوت طول بین دو نسخه زنجیره از نظر آماری متناسب با تفاوت قدرت هش بین دو گروه می شود.

ادغام مجدد و تسلط

هنگامی که گروه هکر دوباره به شبکه می پیوندد، دو نسخه رقیب بلاک چین در کل شبکه منتشر می شوند.

طبق قوانین پروتکل اجماع، گرهها طولانیترین بلاک چین را نگه میدارند و کوتاهتر از آن کنار گذاشته میشود.

این بدان معناست که تمام بلوکهای اضافه شده توسط شبکه اصلی در طول دوره جدایی به بلاک اصطلاحا یتیم تبدیل میشوند و تراکنشهای آنها دوباره به Mempool باز میگردند.

تهدیدات بالقوه حمله 51%

در صورت اجرای موفقیت آمیز، یک حمله 51 درصدی می تواند جعبه تهدیدات پاندورا را باز کند که می تواند به طور قابل توجهی بر شبکه بلاک چین و شرکت کنندگان آن تأثیر بگذارد.

این تهدیدها از کلاهبرداری مالی در قالب هزینه های مضاعف (خرج مجدد ارزی که قبلا خرج شده) تا حملات انکار کامل سرویس (DOS) که عملکرد شبکه را فلج می کند، متغیر است.

هزینه بالای حمله 51 درصدی

شایان ذکر است که حمله 51% کار آسانی نیست، به منابع و زمان قابل توجهی نیاز دارد.

این بار مالی و فنی سنگین آن را برای اکثریت غیرقابل انجام می کند.

بخش عمده ای از هزینه ها مربوط به تجهیزات ماینینگ مورد نیاز است.

برای کنترل بیش از نیمی از قدرت هش یک شبکه، به سختافزار با عملکرد بالا نیاز دارید که میلیونها دلار برای بلاک چینهای برجسته مانند بیتکوین هزینه میخواهد.

اما این فقط در مورد سخت افزار نیست. ماینینگ انرژی زیادی مصرف می کند.

در استخراج بیت کوین سالانه تا 95.58 تراوات ساعت استفاده می شود که با مصرف انرژی سالانه فنلاند با بیش از 5.5 میلیون نفر برابری می کند.

بنابراین، هزینه های برق و تعمیر و نگهداری قابل توجهی وجود دارد که باید در نظر گرفته شود.

جدای از هزینه های بالا، زمان بندی برای گروهی که قصد حمله به شبکه را دارند بسیار مهم است.

آنها باید بیش از نیمی از شبکه را کنترل کنند و بلاک چین تغییر یافته خود را در لحظه عالی معرفی کنند.

علاوه بر آن، در یک محیط غیرمتمرکز، هیچ مقام مرکزی برای اعمال استفاده از یک زنجیره در معرض خطر وجود ندارد.

اعتبارسنجیها و مشتریان میتوانند با راهاندازی مجدد زنجیره از نقطهای قبل از وقوع حمله موافقت کنند، اگرچه این امر بهم ریخته و نامطلوب است.

هزینه ها و خطرات بالای مرتبط با چنین حمله ای به عنوان یک بازدارنده قوی، به ویژه برای شبکه های بزرگتر مانند بیت کوین یا اتریوم عمل می کند.

از سوی دیگر، بلاکچینهای کوچکتر قدرت استخراج زیادی ندارند و آسیبپذیرتر میشوند.

اجاره نیروی ماینینگ برای چند ساعت از سرویسی مانند Nicehash برای هک کردن این شبکههای کوچکتر آسانتر است

که هزینههای حمله را به میزان قابل توجهی کاهش میدهد.

خطرات و پیامدهای یک حمله 51 درصدی

یک حمله موفقیت آمیز می تواند پیامدهای مهمی برای شبکه بلاک چین و کاربران آن داشته باشد. این چیزی است که اتفاق می افتد:

دوبار خرج کردن

این ترسناک ترین پیامد است.

مهاجم میتواند دو بار پول خود را خرج کند – ابتدا یک تراکنش معمولی انجام میدهند و سپس بلاک چین را تغییر میدهند تا نشان دهند که اصلاً از پول استفاده نکردهاند.

حمله Denial-of-Service (DoS)

هکر استخراج ماینر ها را برای مدتی مسدود می کند.

این امر باعث میشود افراد خوب – ماینرهای صادق – نتوانند دوباره کنترل شبکه را به دست آورند. در نتیجه، زنجیره کاذب تراکنش های مهاجم می تواند دائمی شود.

تراکنش معکوس

مهاجم می تواند پرداخت بین برخی یا همه کاربران را مسدود کند.

این امر عملکرد عادی شبکه را مختل می کند و می تواند منجر به تأخیر قابل توجهی در تأیید تراکنش ها شود و اعتماد به قابلیت اطمینان شبکه را تضعیف کند.

آسیب به شهرت

همچنین، این حمله می تواند به شدت به اعتبار یک بلاک چین آسیب برساند.

این امر می تواند منجر به از دست دادن اعتماد در بین کاربران فعلی و بالقوه شود و در نتیجه باعث کاهش قابل توجه

ارزش رمزنگاری مرتبط شده و کاربران یا سرمایه گذاران جدید را از پیوستن به شبکه بازدارد.

موارد واقعی حملات 51٪

در طول تاریخ بلاک چین، چند مورد قابل توجه از این قبیل وجود داشته است:

- بیت کوین گلد (BTG): در ماه مه 2018، بیت کوین گلد حمله 51 درصدی را تجربه کرد که به مهاجم اجازه داد تقریباً 18 میلیون دلار BTG را دو برابر کند. این رویداد آسیب قابل توجهی به شهرت و ارزش بازار سکه وارد کرد.

- اتریوم کلاسیک (ETC): شاید رایج ترین بلاک چین مورد هدف، اتریوم کلاسیک در آگوست 2020 مورد حمله گسترده قرار گرفت، جایی که مهاجم موفق شد 5.6 میلیون دلار ETC را دو برابر کند.

- Vertcoin (VTC): Vertcoin، اگرچه کمتر شناخته شده است، اما در دسامبر 2018 حمله 51 درصدی را تجربه کرد. مهاجم 603 VTC را دوبار خرج کرد، معادل تقریباً 100000 دلار.

این حملات آسیبپذیریها و پیامدهای قابل توجهی را نشان میدهد و نیاز به اقدامات امنیتی مؤثر را تقویت میکند.

برای مطالعه: مقیاس پذیری بلاکچین

پیشگیری از حملات 51 درصدی

کاهش این خطرات می تواند چالش برانگیز باشد، اما روش های مختلفی پیشنهاد شده است:

تغییر الگوریتم اجماع

تغییر به یک الگوریتم اجماع متفاوت به عنوان یک رویکرد عملی در کاهش احتمال حملات 51٪ کمک می کند.

اثبات کار (PoW)، مکانیزم اجماع اولیه که توسط بسیاری از بلاک چین ها به کار می رود، به دلیل خطر تمرکز استخراج، خود را مستعد چنین حملاتی می کند.

روش دیگر، مکانیسم اجماع اثبات سهام (PoS) کمتر مستعد چنین حملاتی است،

زیرا به یک هکر نیاز دارد که اکثر سهام (ارزهای) کل بلاک چین را در اختیار داشته باشد.

تأخیر در تایید بلاک چین

یکی دیگر از عوامل بازدارنده، تأخیر در تأیید بلاک چین است.

در این روش شبکه میتواند حمله 51 درصدی را شناسایی کرده و به طور بالقوه از آن جلوگیری کند.

با افزایش زمان تأیید تراکنش، مهاجمان باید کنترل 51 درصد شبکه را برای مدت طولانی تری حفظ کنند و به طور چشمگیری هزینه و دشواری چنین حمله ای را افزایش دهند.

سیستم جریمه

استقرار یک سیستم پنالتی به عنوان یکی دیگر از استراتژی های دفاعی قابل اجرا عمل می کند.

به عنوان مثال، اعمال شروط کاهش در بلاک چینهای PoS، بازیگران مخرب را با مصادره بخشی یا تمام توکنهای سهامدارشان جریمه میکند،

در صورتی که مشخص شود برخلاف قوانین شبکه عمل میکنند.

این اقدام تنبیهی به طور قابل توجهی خطرات را برای هر مهاجم احتمالی افزایش می دهد و می تواند به عنوان یک بازدارنده قوی عمل کند.

ممیزی پروتکل بلاک چین

در نهایت، ممیزی های منظم پروتکل بلاک چین یک جنبه حیاتی از هر استراتژی امنیتی جامع است.

این ممیزی ها به دقت پروتکل را برای شناسایی آسیب پذیری ها، از جمله راه های بالقوه برای حمله 51 درصد بررسی می کنند.

با شناسایی و پرداختن به این نقاط ضعف به طور فعال، توسعه دهندگان بلاک چین می توانند به طور قابل توجهی دفاع شبکه خود را تقویت کنند.

سخن پایانی

در حالی که خطر حمله 51 درصدی فکری دلهره آور است، درک این نکته ضروری است که هزینه ها و پیچیدگی انجام چنین حمله ای آنها را نادر می کند.

با این حال، تأثیر بالقوه و سوابق تاریخی بر اهمیت اقدامات پیشگیرانه و تلاش های مستمر برای ایمن تر و انعطاف پذیرتر کردن فناوری بلاک چین تأکید می کند.